IT-Sicherheit in der Gebäudeautomation

Sicher vor Erpressung und SabotageEine zeitgemäße Gebäudeautomation, mit allen ihren Vorteilen, ist ohne offene und vernetzte Strukturen undenkbar. Das schafft aber auch neue Risiken, denen Technologiehersteller, Planer, Immobiliennutzer und Betreiber gemeinsam begegnen müssen. Modernes Gebäudemanagement wandelt sich dabei von einem in sich abgeschlossenen zu einem stark vernetzen und dynamischen System, das uns alle in die Verantwortung nimmt.

Dass das iranische Atomprogramm [1] schlecht abgesichert war, wird wohl niemand behaupten. Das Mullah-Regime rechnete mit Militärschlägen und verlegte seine Uran-Anreicherungsanlagen in streng abgeschirmte, verbunkerte Bereiche.

Meterdicker Beton und moderne Flak-Batterien konnten allerdings nicht verhindern, dass eine Anlage im Jahr 2010 von außen sabotiert wurde. „Stuxnet“ dürfte als „Digitaler Erstschlag“ [2] in die Geschichte eingehen: Erstmals war es gelungen, allein durch Einschleusen manipulierter Software ein strategisch bedeutsames Entwicklungs- und Produktionsprogramm außer Gefecht...

Dass das iranische Atomprogramm [1] schlecht abgesichert war, wird wohl niemand behaupten. Das Mullah-Regime rechnete mit Militärschlägen und verlegte seine Uran-Anreicherungsanlagen in streng abgeschirmte, verbunkerte Bereiche.

Meterdicker Beton und moderne Flak-Batterien konnten allerdings nicht verhindern, dass eine Anlage im Jahr 2010 von außen sabotiert wurde. „Stuxnet“ dürfte als „Digitaler Erstschlag“ [2] in die Geschichte eingehen: Erstmals war es gelungen, allein durch Einschleusen manipulierter Software ein strategisch bedeutsames Entwicklungs- und Produktionsprogramm außer Gefecht zu setzen.

Viren als Angriffswaffe

Angriffsziel der neuen digitalen Waffe war der verbreitete und in seinem Aufbau bekannte Controller „Simatic S7“ [3]. Dieser ist häufig in einem Frequenzumrichter verbaut, der in der Industrie vielfältig im Einsatz ist, z.B. bei der präzisen Drehzahlregelung von Elektromotoren. Programmiert wird der „S7“ in der Regel über spezielle Notebooks, die zuerst ins Visier genommen wurden. Über die infizierten Wartungsrechner gelangte das Schadprogramm schließlich in die Siemens-Controller und begann, die Motorsteuerung der Anreicherungszentrifugen zu verändern. Dabei wurde die vorgeschriebene Nenndrehzahl nur ein klein wenig herauf- oder heruntergeregelt.

„Stuxnet“ war eine wohlüberlegte Geheimdienstaktion: schwer zu entdecken, aber dennoch schwerwiegend genug, um den hochempfindlichen Isotopentrennungsprozess zu stören – und das iranische Atomprogramm weit zurückzuwerfen.

Die Liste derartiger Attacken ließe sich beliebig fortsetzen. Jüngstes Beispiel ist der Angriff auf ein Kraftwerk am Persischen Golf, bei dem wieder ein weitverbreiteter Controller das Ziel war – eine Einheit, die auch in Deutschland vielfach im Einsatz ist. „Erst Saudi-Arabien, dann Deutschland?“ [4], lautete die provokante Headline im Netz.

Neue Technologien, neue Angriffsziele

Analysiert man derartige Attacken, lassen sich einige gemeinsame Faktoren isolieren, die Steuer- und Regeleinrichtungen in Gebäuden und Anlagen heute deutlich angreifbarer machen, als dies in den Zeiten vor Internet und offener Kommunikationsprotokolle wie BACnet noch der Fall war:

Die Schattenbranche nutzt die neu entstandenen Möglichkeiten leider nur allzu gerne. Beispiel Ransomware: Zwischen April 2016 und März 2017 zählte „Kaspersky“ weltweit fast 2,6 Mio. Betroffene. Dabei macht die Erpresser-Malware gerade einmal 4,34 % aller Schadsoftware aus [5].

Schlimmer noch: Gerade „Stuxnet“ und Attacken auf kritische Infrastrukturen wie Bundestags-LAN oder Kraftwerke zeigen, dass Computerviren 2018 längst eine gängige Waffe in den nicht erklärten Kriegen des 21. Jahrhunderts sind.

Es tun sich zudem immer wieder neue Lücken auf: Israelische Forscher haben sogar einen Weg gefunden, Rechner über das Stromnetz auszuspähen [6] – wenn auch mit sehr geringer Übertragungsbandbreite. „Powerhammer“, wie die Forscher [7] ihre Software nennen, könnte dennoch zur Blaupause für eine ganz neue Malware-Generation werden.

Zurück zur Folientastatur?

Die Entwicklung der Gebäudeautomation war in den letzten rund 15 Jahren geprägt von Standardisierung der „offenen“ Kommunikation (z.B. BACnet, KNX, LonWorks). Die Integrationsfähigkeit der Systeme verschiedener Hersteller wurde zu einem wichtigen Verkaufsargument. Während die Systeme zuvor in jeder Hinsicht proprietär aufgebaut waren und damit kaum oder nur schwierig miteinander kommunizieren konnten, wurden um die Jahrtausendwende Standards auf Netzwerk-, Protokoll- und Objektebene definiert und die Systeme damit geöffnet.

Angesichts dieser neuen skizzierten Bedrohungslage mag es auf den ersten Blick sinnvoll erscheinen, in der Gebäudeautomation (GA) wieder auf herstellerspezifische Inselsysteme zurückzugreifen. Ehrlicherweise wird dies genauso wenig passieren wie der Weg in der IT zurück zu Folientastaturen. Denn durch die Nutzung allgemeiner IT-Standards für die Kommunikation wurde die Integration der GA in die bestehenden Strukturen der Business-IT eines Gebäudes ermöglicht. Nur dadurch können die heutigen Herausforderungen an energieeffiziente Gebäude und einen wirtschaftlichen Gebäudebetrieb erreicht werden.

Vom statischen zum dynamischen und integrierten System

Je mehr sich die Gebäudeautomation also an die hochgradig vernetzte und standardisierte Struktur der heutigen IT annähert oder mit dieser verknüpft wird, desto mehr gelten dieselben Sicherheitsanforderungen. Und gerade hier gibt es in der Gebäudeautomation Nachholbedarf, denn hier werden nicht die Rechner oder andere kritischen Infrastrukturkomponenten nach maximal fünf Jahren ausgetauscht, sondern hier gilt der Lebenszyklus des Gebäudes und seines Equipments.

Die Rechner inklusive der Gebäudeautomationssoftware sind meistens bis zu zehn Jahre alt und die Komponenten der Automations- oder der Feldebene nicht selten mehr als 20 Jahre alt.

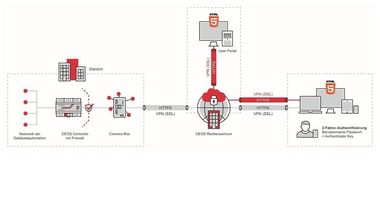

Wer nicht unmittelbar betroffen ist, der wird auch eine zehn Jahre alte Automationsstation nicht als Sicherheitsrisiko einstufen und schon gar nicht austauschen, vor allem, wenn die Anlagentechnik noch einwandfrei funktioniert. Die gute Nachricht: Es besteht auch keine Notwendigkeit zum Austausch. Vielmehr hilft es auch hier, wieder in die IT-Welt zu schauen. Dort werden installierte Systeme permanent aktualisiert und neue Sicherheitstechnologien über Updates eingeführt. Das gleiche Konzept sollte auch zum Standard der Gebäudeautomation werden. Wird z.B. das eigene Netzwerk verlassen oder ist ein Internetzugang vorhanden, ist das HTTP-Protokoll nicht mehr ausreichend, da für die Datenübertragung genutzte Netzwerkkomponenten, wie Switches, Router oder Kommunikationsserver, ansonsten alle übermittelten Informationen – auch Anmeldung und Passwörter – einfach mitlesen und manipulieren könnten. Hier ist das HTTPS-Protokoll vorzuziehen (das „S“ am Ende steht für „Secure“). Somit ist sämtliche Kommunikation zwischen dem Webbrowser und der Webseite verschlüsselt.

Das verschlüsselte HTTPS-Protokoll ist im Internet längst üblich – etwa im Online-Banking oder bei Shoppingapplikationen. Dies ist nur ein Baustein. Hierarchisch angelegte und individuelle Benutzer- und Zugangskonten mit komplexen Passwörtern sind in der Gebäudeautomation genauso sinnvoll und erforderlich wie im Büronetzwerk.

Cybersecurity auch in der Gebäudeautomation

Johnson Controls hat in seine Entwicklung der Produkte und Servicedienstleistungen längst das Thema Cybersecurity integriert. Dies gilt nicht nur für die Gebäudeautomation, sondern auch für viele andere Produkte und Systeme im Portfolio. Das Gebäudeautomationssystem „Metasys“ z.B. wird mit jeder neuen Version in punkto Sicherheit mithilfe aktueller IT-Best-Practices verbessert und weiterentwickelt. Sichere und verschlüsselte HTTPS-Kommunikation auf dem Gebäudenetzwerk ist dabei ebenso selbstverständlich wie Kopplung und Benutzervalidierung durch RADIUS-Server-Authentifizierung (Remote Authentication Dial-In User Service). Dabei gilt: Lieber eine Sicherheitsebene zu viel, als eine zu wenig. Die „Metasys“-Benutzerdaten bleiben bei der Anmeldung unsichtbar, Informationen über Ereignisse und Meldungen aller Automationsstationen werden zentral gesammelt. Mit gezielten Berichten lassen sich Sicherheitslücken aufspüren und schließen, beispielsweise inaktive und nicht mehr verwendete Benutzerkonten.

Service als entscheidender Sicherheitsfaktor

Diese Darstellungen zeigen, dass auch in der Gebäudeautomation ein benutzerfreundlicher, effizienter und dennoch sicherer Betrieb möglich ist.

Wichtig ist dabei aber ein umfassender Service. Er beginnt bei der Analyse der Bedrohungslage des Gebäudes und des Gebäudeautomationssystems von „innen und außen“. Darauf aufbauend folgt dann bei Johnson Controls eine individuelle Planung und Beratung und schließlich die Implementierung des gemeinsam mit dem Kunden erarbeiteten Konzeptes.

Einige Maßnahmen werden unabhängig von einer Analyse immer empfohlen. Grundsätzlich gilt, unabhängig von jeglichen Sicherheitslücken, der bestmögliche Schutz für Kundensysteme, die das Gebäudeautomationssystem „Metasys“ nutzen, ist diese immer auf der aktuellsten Softwareversion zu haben. Sicherheitspatches für das Betriebssystem sollten immer eingespielt werden. Dies bedingt natürlich, dass Betriebssysteme, insbesondere auf der Managementebene, im Einsatz sind, die noch im aktiven Lebenszyklus weilen, was wiederum – als Beispiele – die Microsoft-Betriebssysteme „Windows XP“ und „Windows Server 2003“ ausschließt. Keineswegs trivial ist die Anforderung, sämtliche Systeme regelmäßig zu sichern. Auch hier sollte noch der nachgelagerte Schritt des Zurückspielens nicht vergessen werden. Ebenso empfiehlt es sich zu prüfen, ob alle relevanten Daten wie Controller-Programme, Trends, Alarme, Bilder oder Benutzeraktionen in der Sicherung enthalten sind.

Neben den Empfehlungen von Herstellen gibt es zudem die Möglichkeit, sich unabhängiger Stellen zu bedienen. Ergänzend zu den Grundschutzkatalogen des BSI (www.bsi.bund.de) beschreibt das im Juni 2016 erschienene VDMA-Einheitsblatt 24774 die wichtigsten Maßnahmen zur Erhöhung der IT-Sicherheit in der Gebäudeautomation.

Letztlich geht IT-Sicherheit in der Gebäudeautomation uns alle an. Wer sie vernachlässigt, macht sich nicht nur anfällig für digitale Sabotage oder Erpressung durch Ransomware. Er schwächt überdies das Gesamtsystem unserer kritischen Infrastrukturen, die, und das haben die letzten Jahre leider gezeigt, zunehmend ins Visier einer mehr oder weniger verdeckt ausgetragenen internationalen Cyber-Konfrontation geraten. Erfolgreich, und auch das zeigt die Erfahrung der letzten Jahre, können Hacker aber nur dann sein, wenn fundamentale Sicherheitsprinzipien außer Acht gelassen werden. Wir müssen den Angreifern immer einen Schritt voraus sein – egal, woher sie kommen. Ansonsten kann es, je nach Risikoeinstufung, auch möglich sein, über weitergehende Sicherheitssysteme wie Zutrittskontrolle oder Videoüberwachung nachzudenken. Auch diese können in die Gebäudeautomation integriert werden.

Quellen

[1] Wikipedia: Iranisches Atomprogramm [2] FAZ, www.faz.net/aktuell/feuilleton/debatten/digitales-denken/trojaner-stuxnet-der-digitale-erstschlag-ist-erfolgt-1578889.html [3] https://www.siemens.com/global/de/home/produkte/automatisierung/systeme/industrie/sps/s7-1200.html [4] www.spiegel.de/netzwelt/web/saudi-arabien-cyberangriff-auf-kraftwerk-auch-in-deutschland-wiederholbar-a-1201410.html [5] https://www.zdnet.de/88302519/kaspersky-zahl-der-ransomware-opfer-steigt-um-114-prozent/ [6] www.spiegel.de/netzwelt/web/hackerattacke-per-powerhammer-angriff-aus-der-steckdose-a-1202849.html [7] Mordechai Guri, Boris Zadov, Dima Bykhovsky, Yuval Elovici, Ben-Gurion University of the Negev, Israel, 2018, https://arxiv.org/pdf/1804.04014.pdfJetzt Artikel freischalten:

tab DIGITAL

14 Tage kostenlos testen

2,49 € / Woche*

Fachwissen jederzeit und überall.

Greifen Sie auf exklusive PLUS-Artikel und das komplette Online-Archiv zu und lesen Sie tab bequem im E-Paper-Format. Das digitale Abo für alle, die flexibel bleiben möchten.

Ihre Vorteile:

- Exklusive tab-PLUS-Artikel

- 6 E-Paper für mobiles Lesen

- Online-Archivzugang

*129,48 € bei jährlicher Abrechnung inkl. MwSt.

tab KOMBI

4,99 € / Woche*

Das komplette tab-Erlebnis – digital & gedruckt.

Für alle, die Fachinformationen auf allen Kanälen nutzen möchten: Kombinieren Sie Print und Digital, profitieren Sie von unseren Fachforen und präsentieren Sie Ihr eigenes Projekt.

Ihre Vorteile:

- Exklusive tab-PLUS-Artikel

- 6 Print-Ausgaben pro Jahr

- E-Paper für mobiles lesen

- Teilnahme an einem Fachforum

- Online-Archivzugang

- Veröffentlichen eines Projekts

*259,48 € bei jährlicher Zahlung inkl. MwSt. & Versand