GLT „weniger sicher als iTunes“?

Software als Sicherheitrisiko in der TGAIm Internet liegt die Zukunft. Aus der Ferne werden Heizungen gesteuert und Klimaanlagenparameter neu vergeben. Doch es sollten die Richtigen sein, die dies tun, sonst könnte es zu ungeahnten Folgen kommen. Was sich anhört wie eine Mischung aus Kriminalroman und Science Fiction ist eine reale Bedrohung nicht nur für die Sicherheitstechnik in Gebäuden, sondern für die TGA an sich. Doch Bedrohungen kann man begegnen, wenn man informiert ist.

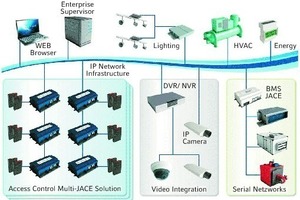

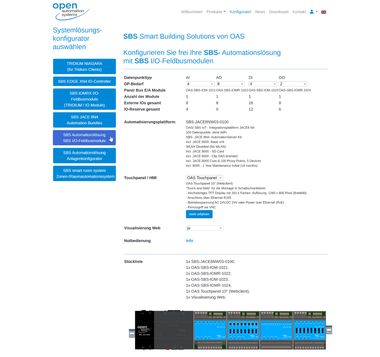

Zuvor hatte die US-Bundespolizei (FBI) auf den ungebetenen Besuch in den Steuerungssystemen eines Herstellers von Klimaanlagen durch „unauthorisierte IP-Adressen“ hingewiesen. Da das Unternehmen die eigenen Produkte auch im eigenen Haus nutzt, hätten die Eindringlinge dort eine Hintertür nutzen können, um so Zutritt zu den Hauptsteuerungsmechanismen für die firmeninterne Heizung, die Lüftung und die Klimaanlage zu erhalten. Das Unternehmen würde das Tridium-„Niagara“-Rahmenwerk verbauen, von dem hinlänglich durch die Medien bekannt sei, dass es „vielfältig angreifbar“ sei, und der Angreifer die Möglichkeit hätte, das System aus der Ferne zu steuern. Der Hersteller habe seine Anlage übers Internet betrieben, ohne sie mit Hilfe einer Firewall zu schützen. Dieser Vorfall hatte sich bereits im Februar und März 2012 ereignet. Zu den Kunden gehören Banken und andere Großunternehmen. Über die Hintertür hätten die Angreifer außerdem Zugriff auf die Baupläne des Klimaanlagenherstellers erhalten. Alle Büros seien mit den Namen der Mitarbeiter oder dem Arbeitsbereich beschriftet gewesen, so das FBI.

Gefährdungen und Sicherheitslücken

Außerdem sollen in weiteren Fällen die Heizungen in einem Regierungsgebäude und einem Industrieunternehmen manipuliert und die Temperaturen im Gebäudeinneren verändert worden sein. Die Internetseite „Venturebeat“ spekuliert darüber, ob es denn möglich sei, im „Internet der Dinge“ die Thermostate einer Stadt alle auf einmal aufzudrehen, um so das „intelligente“ Stromnetz zum Absturz zu bringen. Im Juli 2012 sollen die Verantwortlichen bei Tridium noch geglaubt haben, derartige Angriffe seien „unwahrscheinlich“ – das habe es schließlich noch nie gegeben, so die Washington Post. Außerdem seien die Systeme durch ihre Geheimhaltung geschützt. Die Lücken sollen stillschweigend gestopft worden sein. Ein Jahr später, im Februar 2013 präsentierten Billy Rios und Terry McCorkle auf einer Veranstaltung des Virenjägers Kaspersky ein maßgeschneidertes Skript für ein neues Loch, mit dessen Hilfe sie in 25 s „uneingeschränkte“ Kontrolle über das System zur zentralen Steuerung von Alarmanlagen, Garagentoren, Heizlüftern und Kühlsystemen und anderer Ausrüstung großer Gebäude verschaffen konnten. Für ihre Demonstration nutzten die Sicherheitsexperten „Niagara“-Geräte aus der Tridium-Abteilung des Herstellers Honeywell. Angreifer könnten große Heizungsanlagen zur Explosion bringen oder Kühlaggregate sabotieren. 21 000 Honeywell-Geräte sollen dieses Loch nach Informationen des Magazins „ars technica“ aufweisen. Billy Rios präsentierte die Ergebnisse seiner Penetrationstests zuvor bereits einem Kunden: „Die waren ziemlich geschockt und haben ihre Anlagen vom Netz genommen noch bevor mein Auftrag zu Ende war.“

Oliver Sucker, geprüfter und anerkannter EDV-Sachverständiger für Systeme und Anwendungen der Informationsverarbeitung, hält die Angst vor Explosionen für übertrieben – er hofft per E-Mail gegenüber dem Autor: „Es *sollte* immer Notabschaltungen geben, die unabhängig von der Softwareebene arbeiten.“ Ein Einbruch über solche Systeme sei aber „auf jeden Fall realistisch. Mit entsprechenden Folgeschäden; nicht selten wird eine Kettenreaktion ausgelöst, mit der Endanwender kaum rechnen.“ Geben könnte es zum Beispiel Informationen über Betriebsabläufe: Die Internetzeitung „The Register“ berichtete im Januar 2013 über anfällige Überwachungskameras. Sie könnten als „Werkzeug dienen, mit dem die Kriminellen Videodaten beobachten, kopieren oder auch löschen könnten“. Mit diesen Informationen ließen sich zum Beispiel physikalische Einbrüche unternehmen. Wer solche Einbrüche nicht selbst durchführen mag, kann mutmaßlich Schwerkriminelle beauftragen, deren Daten 2011 von Servern der Bundespolizei geklaut wurden. Es muss damit gerechnet werden, dass diese Daten jetzt im Netz unterwegs sind. Da die Fähigkeiten der Kriminellen amtlich attestiert wurden, sind sie wohl im kriminellen Millieu besonders wertvoll.

Inzwischen gibt sich Tridium kleinlaut. In einer Stellungnahme gegenüber ars technica heißt es, Tridium nehme die Angelegenheit sehr ernst und begrüße die Anstrengungen der Wissenschaftler um Bewusstseinsbildung bei einer Konferenz Ende Dezember 2012. „Augenblicklich“ sei zusammen mit den Wissenschaftlern und dem „Industrial Control Systems Cyber Emergency Response Team“ (ICSCERT) einer Einrichtung zur Erhöhung der Cybersicherheit mit der Arbeit an der Lösung des Problems begonnen worden. Gegenüber dem Autor gab sich das Unternehmen im April 2013 noch bescheidener: „Tridium hat sich verpflichtet, jegliches mögliche Cyber-Risiko so verantwortungsvoll, schnell und transparent wie möglich anzugehen. Wir informieren unsere Kunden und Distributoren direkt, sobald wir eine Sicherheitslücke beheben. Außerdem arbeiten wir eng mit ICSCERT des US-Heimatschutzministeriums zusammen, das im Gegenzug Informationen für die Öffentlichkeit über unsere sicherheitsrelevanten Aktualisierungen herausgibt.“ Als Beleg für diese Aussage verweist die fürs Marketing zuständige Vizepräsidentin Jenny Graves per Mail auf „Advisories“, die das ICS CERT im August 2012 und April 2013 veröffentlicht hat. Wie viele Steuerungsgeräte Tridium in welchen Branchen an deutsche Kunden verkauft hat, wollte Jenny Graves nicht sagen.

Mit den Löchern in seinem System ist Tridium offenbar kein Einzelfall. Billy Rios ist der Meinung: „Bedauerlicherweise müssen wir wirklich sagen, dass die Sicherheit von (Apple‘sinternetbasiertem Musikverwaltungsprogramm, Anm. d. Autors) iTunes besser ist als die der meisten industriellen Steuerungen.“ Und da mittlerweile auch noch die „intelligenten“ Stromzähler eingeführt werden, sind weitere Verluste zu erwarten: Die US-Bundespolizei berichtet bereits von einem Elektrizitätswerk, das hunderte von Millionen Dollar Schäden hinnehmen muss – jährlich. Dabei ist das Potential verwundbarer Ziele beträchtlich. Im April berichtete Heise Online über 13 000 Steuerungssysteme, die nach Erkenntnis des Sicherheitsdienstleisters HD Moore „administrativen Zugriff (per Internet, Anm. d. Autors) ohne jegliche Abfrage von Passwörtern“ böten. Und die Sicherheit der übrigen 100 000 Systeme, die der Dienstleister außerdem noch gefunden hat, wäre noch zu klären: Denn selbst Passwörter mit einer Länge von acht Zeichen, wenigstens einer Zahl, einem Sonderzeichen und gemischten Groß/Kleinbuchstaben lassen sich innerhalb von

6 h durch maschinelles Ausprobieren knacken. Für seine Analyse hat HD Moore die Ergebnisse des „Internet Census 2012“ verwendet. Bei dieser von Heise Online so bezeichneten „Volkszählung des Internets“ hat ein Unbekannter 420 000 schlecht geschützte Geräte „mit der nach seiner Auskunft harmlosen Botnetz-Software „Carna“ infiziert. „Schlecht geschützt“ meine in diesem Fall, dass entweder gar keine Logindaten notwendig waren oder Standardwerte wie „root:root“ oder „admin:admin“ ans Ziel führten.

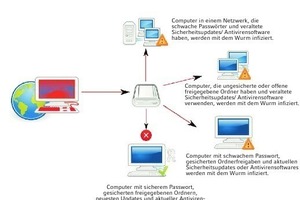

Wäre der Unbekannte weniger nett gewesen, hätte er die Geräte auch mit Hilfe von „Conficker“ verseuchen können. Der Computerwurm hat Spiegel Online zu Folge 2009 50 Mio. Rechner befallen. Dabei wurden nach Auskunft von Microsoft nicht nur Sicherheitsfunktionen ausgehebelt, sondern – so behauptet der Virenjäger Trend Micro – Conficker verschleiert auch seine Existenz durch die Wahl zufälliger Dateinamen und die selbständige Änderung seiner Varianten. Und die Angreifer verfeinern ihre Angriffe weiter und setzen dabei auf die automatisierte Ausnutzung menschlicher und technischer Schwachstellen. Die möglichen Konsequenzen für das befallene System sind höchst unterschiedlich und hängen im Wesentlichen von den Motiven der Angreifer ab. Beim Ölförderer Saudi Aramco wurden angeblich 30 000 Computer „zerstört“. Die Urheber werden im Iran vermutet. Terroristen wollen zerstören – Kriminelle wollen Bares: So wurden die Patientendaten eines Arztes in Illinois verschlüsselt und der Arzt anschließend um ein Lösegeld erpresst. Die Höhe der Lösegelder richtet sich nach dem Wert, den Daten und Systeme für die Betroffenen darstellen. Von der Belgischen Dexia Bank wurden 150 000 € „Idiotensteuer“ verlangt. Falls nicht gezahlt werde, würden zuvor erbeutete Kundendaten im Internet veröffentlicht.

Datenschutzkonzepte sind notwendig

Angesichts der zunehmenden Fähigkeiten der Angreifer empfiehlt der Anwalt Christian R. Kast den (potentiell) Angegriffenen, in die „Organisation der Informationsverarbeitung“ zu investieren: In Zusammenarbeit mit dem Datenschutzbeauftragten sollte der Unternehmer eine „Grundgliederung der Ablauforganisation und der Computersysteme“ erstellen. Mit dieser Hilfe sollten dann organisatorische und technische Maßnahmen zum Datenschutz und zur Systemsicherung überprüft werden. Bei großen Unternehmen und besonders sensiblen Daten sollte die Analyse noch detaillierter ausfallen. Mit den Ergebnissen aus der Analyse „ist dann ein Datenschutzkonzept zu erstellen, das die Aufbauorganisation, Ablauforganisation sowie eine Analyse aller Schritte der Datenverarbeitung enthalten muss“. Kast münzt seine Empfehlungen auf die Verarbeitung personenbezogener Daten – solche Überlegungen anzustellen, bevor industrielle Prozessdaten verarbeitet werden, ist aber sicher auch keine schlechte Idee. Außerdem sind Lieferanten und Dienstleister in die Pflicht zu nehmen: Der „Neunte Zwischenbericht der Enquete Kommission ‚Internet und digitale Gesellschaft“ des Bundestages betonte im März 2013: „Insbesondere in Vertragsverhältnissen zwischen Unternehmern steht die vertragliche Haftung des IT-Herstellers für seine Software gegenüber den Abnehmern seiner Produkte im Vordergrund.“

Zwischen den Firmen bezögen sich die Verträge häufig nicht nur auf Lizenzen, Softwareentwicklung und -anpassung, sondern auch auf deren Pflege: „Hier wird auch die Absicherung der Software gegenüber neu auftretenden Sicherheitslücken oder anderen bekannt werdenden Gefahren regelmäßig direkt Vertragsbestandteil sein.“ Neben den vertraglichen kommen dem Dokument zu Folge auch gesetzliche Anspruchsgrundlagen für Körper-, Gesundheits- und Sachschäden in Betracht.

Ein „Verschulden“ muss dabei nicht zwingend vorliegen etwa wenn sich die Forderungen auf das Produkthaftungsgesetz stützen. Häufig dürfte ein spezialisiertes – kleines! Softwareunternehmen mit der Haftung überfordert sein. Daher ist es sinnvoll, den Dienstleister zum Abschluss einer IT-Haftpflichtversicherung zu vergattern und eine Kopie dieser Versicherung in den Vertrag mit aufzunehmen. In dem Fall muss sich nämlich der Versicherer darum sorgen, dass der Softwareentwickler eine angemessene Ausbildung und Berufserfahrung hat. Wobei: „Angemessen“ ist ein relativer Begriff – nicht einmal die Informatiker müssen auch nur eine Vorlesung zum Thema „Sicherheit“ gehört haben, bevor sie ihr Abschlusszeugnis erhalten. Es gibt keine Hinweise darauf, dass dies bei Ingenieuren oder Architekten besser ist.

Risikobewusstsein entwickeln

Deshalb rät der Gutachter Oliver Sucker: „Anwender müssen sich bewusst sein, dass der Einsatz neuer Technologien auch Risiken bergen kann. Oftmals werden diese von IT-fernen Firmen hergestellt und vor der Markteinführung nie professionell auf den Aspekt Sicherheit untersucht.

Sicherheitsbewussten Anwendern bleibt derzeit fast nur die Möglichkeit, eigene Untersuchungen zu beauftragen, um Risiken erkennen und lindern zu können. Außerdem kann es in der Praxis weitere Probleme geben: Die „AXA Konzern Aktiengesellschaft“ schreibt in einem Fragebogen zur „Erfassung des Haftpflichtrisikos Software & IT-Dienstleistung“: „Sie entwickeln oder liefern keine Software, die für Kraftfahrzeuge, Luft- und Raumfahrt, Maschinen, Anlagen oder Sicherheitssteuerungen, Logistik (z. B. Lagerverwaltung), Medizinprodukte oder Abrechnungs- und Zahlungssysteme vorgesehen ist“.

Wer Software zur Steuerung von Heizungen, Kälte- oder Brandmeldeanlagen schreibt, wird womöglich keine Haftpflichtversichung von der Axa erhalten. Außer denen, die Software entwickeln oder implementieren, stehen aber auch diejenigen in der Pflicht, die die Software nutzen. Die Enquete Kommission des Bundestages stellt fest: Zu einer Haftung des IT-Nutzers kann es einerseits auf vertraglicher Grundlage und andererseits außervertraglich auf Grundlage des allgemeinen Deliktsrechts kommen. Die juristische Debatte steht hierzu jedoch noch am Anfang. Gesicherte Auffassungen dazu, welche Verkehrssicherungspflichten den IT-Nutzer im Rahmen der deliktischen Haftung treffen, gibt es daher noch nicht.“

Der Nutzer ist verantwortlich für sein Handeln. Und wenn der Handelnde dabei auf einem Bürostuhl seines Arbeitgebers sitzt, könnte ein Richter auf die Idee kommen, letzteren mit in die Haftung einzubeziehen. Somit tut der Arbeitgeber gut daran, jeden fortzubilden, der Software entwickelt, implementiert oder nutzt, um industrielle Anlagen zu steuern oder personenbezogene Daten von Kunden, Mandanten, Mitarbeitern, Patienten oder Versicherten zu verarbeiten.

Die Hardware schützen

Und schließlich sollten sich die Maßnahmen nicht allein auf die Sicherung maschinenlesbaren Wissens beschränken – auch die Hardware selbst verlangt nach Schutz. So wurde der US-Raumfahrtbehörde NASA ein Laptop mit den Steuerungscodes für die Internationale Raumfahrtstation ISS gestohlen, „was dazu geführt hat, dass wir die Algorithmen verloren haben, um die ISS zu steuern“, wie ein Verantwortlicher der Behörde einem Ausschuss des US-amerikanischen Parlaments beichtete.

Das bedeutet: Gerade weil die Informationstechnik heute so klein und handlich ist, muss die Hardware heute besonders gegen physikalischen Diebstahl oder Zerstörung gesichert werden. Umso mehr ist auf die Einbruchssicherheit von Fenstern, Türen, Schließzylindern und Tresoren zu achten.